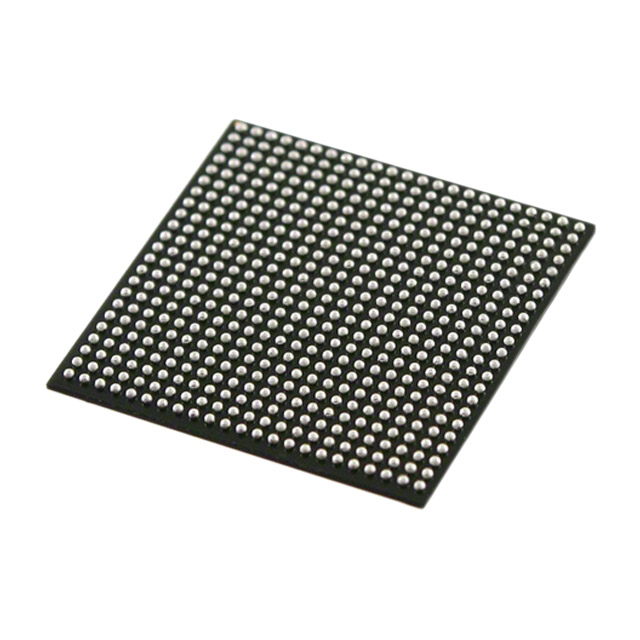

Elektroniske komponenter XCVU13P-2FLGA2577I Ic Chips integrerte kretser IC FPGA 448 I/O 2577FCBGA

Produktegenskaper

| TYPE | BESKRIVELSE |

| Kategori | Integrerte kretser (IC) |

| Mfr | AMD Xilinx |

| Serie | Virtex® UltraScale+™ |

| Pakke | Brett |

| Standard pakke | 1 |

| Produktstatus | Aktiv |

| Antall LAB-er/CLB-er | 216 000 |

| Antall logiske elementer/celler | 3780000 |

| Totale RAM-biter | 514867200 |

| Antall I/O | 448 |

| Spenning – Forsyning | 0,825V ~ 0,876V |

| Monteringstype | Overflatemontert |

| Driftstemperatur | -40 °C ~ 100 °C (TJ) |

| Pakke / Etui | 2577-BBGA, FCBGA |

| Leverandørenhetspakke | 2577-FCBGA (52,5×52,5) |

| Grunnproduktnummer | XCVU13 |

Sikkerhetsutstyr fortsetter å utvikle seg

Neste generasjon nettverkssikkerhetsimplementeringer fortsetter å utvikle seg og gjennomgår et arkitektonisk skifte fra backup til inline-implementeringer.Med starten av 5G-distribusjoner og den eksponentielle økningen i antall tilkoblede enheter, er det et presserende behov for organisasjoner å se på nytt og endre arkitekturen som brukes for sikkerhetsimplementeringer.5G-gjennomstrømnings- og latenskrav transformerer tilgangsnettverk, samtidig som det krever ekstra sikkerhet.Denne utviklingen driver følgende endringer i nettverkssikkerhet.

1. høyere L2 (MACSec) og L3 sikkerhetsgjennomganger.

2. behovet for policybasert analyse på kant/tilgangssiden

3. applikasjonsbasert sikkerhet som krever høyere gjennomstrømning og tilkobling.

4. bruk av kunstig intelligens og maskinlæring for prediktiv analyse og identifisering av skadelig programvare

5. implementering av nye kryptografiske algoritmer som driver utviklingen av post-kvantekryptografi (QPC).

Sammen med kravene ovenfor blir nettverksteknologier som SD-WAN og 5G-UPF i økende grad tatt i bruk, noe som krever implementering av nettverksskjæring, flere VPN-kanaler og dypere pakkeklassifisering.I den nåværende generasjonen av nettverkssikkerhetsimplementeringer håndteres det meste av applikasjonssikkerhet ved å bruke programvare som kjører på CPU.Mens CPU-ytelsen har økt når det gjelder antall kjerner og prosessorkraft, kan de økende gjennomstrømningskravene fortsatt ikke løses med en ren programvareimplementering.

Sikkerhetskravene for policybaserte applikasjoner er i stadig endring, så de fleste tilgjengelige hylleløsninger kan bare håndtere et fast sett med trafikkhoder og krypteringsprotokoller.På grunn av disse begrensningene for programvare og faste ASIC-baserte implementeringer, gir programmerbar og fleksibel maskinvare den perfekte løsningen for implementering av policy-basert applikasjonssikkerhet og løser ventetiden til andre programmerbare NPU-baserte arkitekturer.

Den fleksible SoCen har et fullstendig herdet nettverksgrensesnitt, kryptografisk IP og programmerbar logikk og minne for å implementere millioner av policyregler gjennom stateful applikasjonsbehandling som TLS og søkemotorer for regulære uttrykk.

Adaptive enheter er det ideelle valget

Bruk av Xilinx-enheter i neste generasjons sikkerhetsenheter løser ikke bare problemer med gjennomstrømning og ventetid, men andre fordeler inkluderer å aktivere nye teknologier som maskinlæringsmodeller, Secure Access Service Edge (SASE) og post-kvantekryptering.

Xilinx-enheter gir den ideelle plattformen for maskinvareakselerasjon for disse teknologiene, ettersom ytelseskravene ikke kan oppfylles med implementeringer kun for programvare.Xilinx utvikler og oppgraderer kontinuerlig IP, verktøy, programvare og referansedesign for eksisterende og neste generasjons nettverkssikkerhetsløsninger.

I tillegg tilbyr Xilinx-enheter bransjeledende minnearkitekturer med myk søk-IP for flytklassifisering, noe som gjør dem til det beste valget for nettverkssikkerhet og brannmurapplikasjoner.

Bruker FPGAer som trafikkprosessorer for nettverkssikkerhet

Trafikk til og fra sikkerhetsenheter (brannmurer) er kryptert på flere nivåer, og L2-kryptering/dekryptering (MACSec) behandles på lenkelaget (L2) nettverksnoder (svitsjer og rutere).Behandling utover L2 (MAC-laget) inkluderer vanligvis dypere parsing, L3-tunneldekryptering (IPSec) og kryptert SSL-trafikk med TCP/UDP-trafikk.Pakkebehandling involverer parsing og klassifisering av innkommende pakker og behandling av store trafikkvolumer (1-20M) med høy gjennomstrømning (25-400Gb/s).

På grunn av det store antallet dataressurser (kjerner) som kreves, kan NPU-er brukes for relativt høyere hastighet pakkebehandling, men lav latens, høyytelses skalerbar trafikkbehandling er ikke mulig fordi trafikk behandles ved hjelp av MIPS/RISC-kjerner og planlegger slike kjerner basert på deres tilgjengelighet er vanskelig.Bruken av FPGA-baserte sikkerhetsenheter kan effektivt eliminere disse begrensningene til CPU- og NPU-baserte arkitekturer.

.png)